Bootmgr появился в операционной системе Windows Vista и представляет собой дальнейшее (развитие) эволюционирование хорошо известного нам по предыдущим версиям Windows загрузчика NTLDR, который был переписан с учетом некоторых нововведений, в том числе обеспечения поддержки интерфейса EFI (Extensible Firmware Interface, Расширенный интерфейс прошивки). Загрузчик сохранил совместимость и со "старой", традиционной (legacy) схемой загрузки ОС, использующей последовательность BIOS -> MBR -> PBR (VBR) -> BOOTMGR -> winload.exe -> ntoskrnl.exe -> SMSS -> Winlogon. В зависимости от метода загрузки системы и реализованной в BIOS версии спецификации UEFI, модуль менеджера загрузки может именоваться:

- bootmgr.exe -- традиционный (legacy);

- bootmgfw.efi -- UEFI;

- bootmgr.efi -- UEFI;

- bootx64.efi -- UEFI;

Представляет собой исполняемый (PE-формат) файл, располагающийся на скрытом системном разделе, и предназначающийся для решения следующих задач:

- Подготовка среды загрузки ядра, прединициализации структур/интерфейсов: таблиц дескрипторов GDT, IDT, микрокода, модуля TPM, файловых систем, шины PCI, отладчика ядра, текстовой консоли, сетевого интерфейса и др.;

- Поддержка (новой) базы данных конфигурации загрузки (Boot Configuration Data, BCD), включающей меню загрузки ОС (текущей/предыдущих версий), опции гибернации, восстановления, позволяющей интегрировать опции сторонних разработчиков (различные модули этапа загрузки);

- Обеспечение опций загрузки начального этапа: устранение неполадок компьютера, безопасный режим, безопасный режим с загрузкой сетевых драйверов, безопасный режим с поддержкой командной строки, ведение журнала загрузки, включение видеорежима с низким разрешением, последняя удачная конфигурация, режим восстановления служб каталогов, режим отладки, отключить автоматическую перезагрузку при отказе системы, отключение обязательной проверки подписи драйверов, обычная загрузка Windows.

- Нахождение/проверка/загрузка модуля следующего этапа winload.exe(.efi).

Тут самое время задаться вопросом, зачем разработчикам вводить отдельный раздел для классической схемы загрузки (BIOS/MBR)? Ведь раньше то ничего подобного не создавалось, все прекрасно загружалось без всяких там скрытых разделов, все файлы цепочки загрузки находились на основном системном разделе, куда же проще? А ответ, как мне кажется, достаточно прост. Выше мы уже упомянули, что схема загрузки была переделана Microsoft с учетом потребностей новой технологии UEFI, у которой для размещения загрузчиков используется специальный раздел ESP. Так что же, для UEFI использовать один алгоритм загрузки, а для классической BIOS/MBR оставлять традиционный? Подобное решение влечет за собой огромное количество проблем и необходимость обновления двух веток кода, не проще ли привести все "к одному знаменателю": традиционную и UEFI-загрузки реализовать в рамках единого алгоритма, в любом случае размещая загрузчик в специальном разделе? Собственно это и было реализовано.

Поэтому, раздел System Reserved в традиционной схеме загрузки (BIOS/MBR) предназначается для:

- приведения иерархий разметки диска/файловой системы (используемых при традиционной (legacy) загрузке) в соответствие с аналогичной структурой стандарта UEFI: размещение на разделе (в классифицированном дереве директорий) файлов операционной системы, фигурирующих в начальном этапе загрузки ОС (Bootmgr/BCD);

- дополнительной защиты загрузочных файлов операционной системы от (не)преднамеренных деструктивных действий приложений/пользователя;

- хранения загрузочных файлов BitLocker Drive Encryption в случае, если используется шифрование разделов;

Скрытый раздел System Reserved создается на этапе установки операционной системы и имеет типовой размер порядка 100Mb (хотя может быть уменьшен до 30Mb без потери функционала). Далее мы будем рассматривать внутреннюю структуру файла bootmgr, представляющего из себя гибрид блоков кода на языке ассемблера, и встроенного образа PE-формата (написанного на языке C) с ресурсами и дополнительными секциями, содержащими наборы рабочих данных.

Где находится bootmgr Windows 7

В операционной системе Windows 7 bootmgr имеет довольно ощутимый размер для файла загрузки (в тестовой системе = 383786 байт), поскольку, как мы сможем увидеть позже, по большей части написан на языке высокого уровня. Располагается bootmgr в корневом каталоге основного активного скрытого раздела размером в 100 мегабайт. Данный раздел размещается в начале диска, предваряя все остальные. Партиции этой не присваивается логического имени (литеры/буквы диска), поэтому в самой операционной системе она не видна для стандартных средств операционной системы. Как вы можете догадаться, таким вот незатейливым способом данная партиция защищена от деструктивных действий пользователя, могущих повлечь за собой повреждение критически важной загрузочной информации.

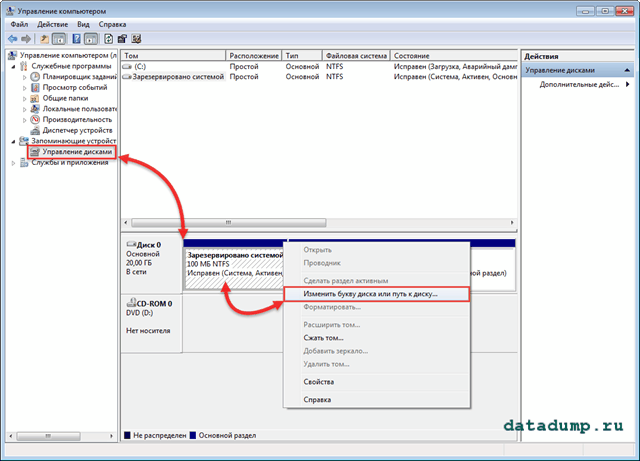

Для того, чтобы найти файл bootmgr в системе, необходимо сначала научиться взаимодействовать со скрытым разделом. Для этого открываем апплет Управление компьютером, щелкнув правой кнопкой мыши на иконке "Компьютер" и выбрав пункт "Управление", либо можно запустить (Win+R) из командной строки diskmgmt.msc. Текущий пользователь должен иметь права администратора. В ответ на это действие откроется окно следующего вида:

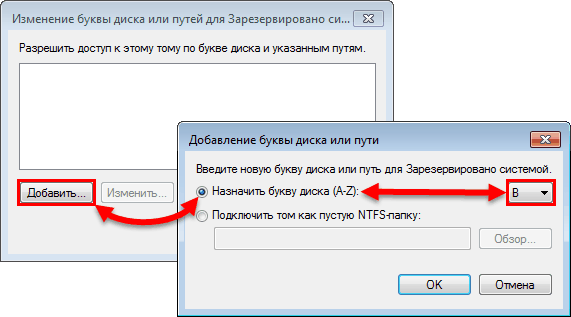

Чтобы содержимое скрытого раздела предстало нашему взору, нам необходимо назначить ему логический номер (букву/литеру). На рисунке (схематично) я обозначил последовательность действий, которые нам необходимо предпринять. После выбора пункта "Изменить букву диска или путь к диску" у нас появится следующее окно выбора:

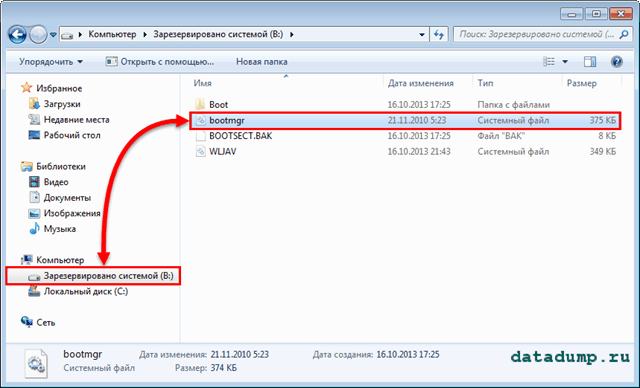

После нажатия кнопки ОК логическое имя будет присвоено разделу и он станет доступен в проводнике. Содержимое его, которое нам как раз и необходимо, наконец-то можно увидеть. Но это еще не все, дело в том, что некоторые файлы и директории раздела имеют атрибут "скрытый", поэтому нам нужно включить отображение скрытых и системных файлов. Это можно сделать в свойствах папки (Параметры папок и поиска - Вид). А теперь, давайте взглянем на искомый нами файл bootmgr, который можно увидеть прямо в корне партиции:

На рисунке бывает порой сложно, а чаще и вовсе не получается наглядно отобразить всю структуру раздела, поэтому приведу его в виде текстового списка. Итак, содержимое скрытого раздела "Зарезервировано системой" выглядит следующим образом:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 |

\Boot \de-DE bootmgr.exe.mui 91712 локализация интерфейса загрузчика \en-ES bootmgr.exe.mui 85056 локализация интерфейса загрузчика \es-ES bootmgr.exe.mui 90192 локализация интерфейса загрузчика \Fonts wgl4_boot.ttf 47452 шрифт \fr-FR bootmgr.exe.mui 93248 локализация интерфейса загрузчика \it-IT bootmgr.exe.mui 90704 локализация интерфейса загрузчика \ru-RU bootmgr.exe.mui 90192 локализация интерфейса загрузчика memtest.exe.mui 43600 локализованная версия утилиты memtest BCD 20480 хранилище данных конфигурации загрузки BCD.LOG 17408 BCD.LOG1 0 BCD.LOG2 0 BOOTSTAT.DAT 65536 Boot Status Data. log-файл для записи статуса загрузки/завершеения (если включено логгирование) memtest.exe 485760 утилита memtest bootmgr 383786 менеджер загрузки BOOTSECT.BAK 8192 WLJAV 357376 |

По комментарию напротив (справа от) каждого файла в окне представления вы можете увидеть краткое описание функционального назначения.

Хотелось бы сделать некое лирическое отступление и поговорить о файлах, имеющих расширение .mui. Если вы были достаточно внимательны, то обратили внимание, что одноименные файлы с расширением .mui имеют значительно меньший размер в сравнении со своими оригиналами. Это объясняется тем, что .mui-файл - это файл ресурсов, который содержит элементы локализации интерфейса основной программы для определенного языка. Проще говоря - это перевод интерфейса программы. Технология впервые была использована в ОС Windows Vista и предназначалась для связывания ресурсов, описанных в языковом файле (текст меню, диалоговых окон, строк помощи и прочее.) с независимым от языка основным исполняемым файлом.

Но, вернемся к основной линии повествования. Управление код bootmgr Windows 7 получает сразу после своей загрузки кодом загрузочного сектора раздела PBR.

Структура файла bootmgr Windows 7

По анализу кода загрузочного сектора раздела (PBR) в предыдущих статьях нам удалось определить, что первый файл, который загружается и выполняется после кода PBR, это bootmgr, находящийся в корне скрытого системного раздела. Интересно было бы посмотреть на структуру этого файла.

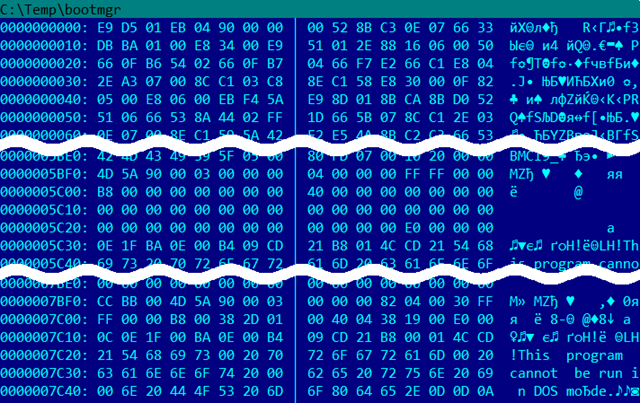

С чего мы начнем изучение? Первое, что приходит на ум, это визуально осмотреть структуру файла с помощью любого доступного под рукой шестнадцатеричного редактора. Что мы и сделаем сейчас, в моем случае я воспользовался встроенным в файловый менеджер FAR Commander редактором, переключив его в режим шестнадцатеричного представления.

При беглом осмотре структуры, удалось обнаружить некоторые особенности.

- 16-битный загрузчик. Начиная со смещения

00000000предположительно идет код, напоминающий по виду код реального режима (aka ассемблер). Вероятно, у bootmgr есть участок кода, который исполняется в реальном 16-битном режиме процессора сразу после прыжка из кода PBR (поскольку код PBR не переводит процессор ни в какой другой режим). Я думаю, что код этот производит некие подготовительные действия. Предположительно (!) в файле он размещается до адреса00003DDF. - PE-образ неопределенного назначения. Далее, по смещению

00005BF0удалось обнаружить некое подобие стандартного заголовка PE-образа, который начинается с сигнатуры MZ (4D 5A). Насколько я понял, этот образ располагается вплоть до адреса00007BF0, то есть имеет размер 8192 байта (2000h). Этот образ содержит PE-заголовок, но при этом имеет не все типовые секции (такие как секции кода, данных, ресурсов). Многие из этих секций заполнены нулями, поэтому я могу сделать предположение, что он вообще не исполняется. - Запакованный bootmgr.exe. Затем, удалось найти еще один PE-образ по смещению

00007BF0, который так же начинается со стандартной сигнатуры MZ и размещается вплоть до самого конца файла bootmgr Windows 7.

По сути, на основе тех данных, которые нам только что удалось получить при беглом, поверхностном анализе данных, файл bootmgr имеет три составных части:

- некий 16-битный код-загрузчик;

- пустой PE-образ: назначение неизвестно;

- еще один PE-образ: предположительно 32-битный запакованный файл bootmgr.exe;

На этом предварительный анализ заканчивается. Теперь нам предстоит более предметно подойти к вопросу и попробовать "в лоб" дизассемблировать bootmgr Windows 7 с целью понять, действительно ли код, располагающийся в начале файла, простой участок кода реального режима?

16-битный загрузчик (16-bit stub)

В самом начале исходного кода я обнаружил (традиционный) блок настройки сегментных регистров. Базу сегмента я не корректировал пока (уверен, что при переходе от PBR они имеют другие значения), поскольку не разобрался, с какого адреса стартует этот участок кода.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

seg000:01D8 mov bx, 3DE0h seg000:01DB shr bx, 4 seg000:01DE mov ax, cs seg000:01E0 add ax, bx seg000:01E2 mov ss, ax seg000:01E4 mov sp, 0C80h seg000:01E7 push dx seg000:01E8 mov ds, ax seg000:01EA mov es, ax seg000:01EC xor ebp, ebp seg000:01EF movzx esp, sp seg000:01F3 mov word ptr ds:1534h, ds seg000:01F7 mov word ptr ds:1536h, cs seg000:01FB call sub_56C |

Затем, далее по кодовому ветвлению, идет сброс контроллера диска.

|

1 2 3 4 |

seg000:0A52 mov dx, 3F2h seg000:0A55 mov ax, 0Ch seg000:0A58 out dx, al seg000:0A59 retn |

Далее следует включение линии A20.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

seg000:0AC2 call sub_AE4 seg000:0AC5 jnz locret_AE3 seg000:0AC9 pushfd seg000:0ACB cli seg000:0ACC mov al, 0D1h ; 'T' seg000:0ACE out 64h, al seg000:0AD0 call sub_AE4 seg000:0AD3 mov al, 0DFh ; '-' seg000:0AD5 out 60h, al seg000:0AD7 call sub_AE4 seg000:0ADA mov al, 0FFh seg000:0ADC out 64h, al seg000:0ADE call sub_AE4 seg000:0AE1 popfd seg000:0AE3 locret_AE3: seg000:0AE3 retn |

Потом код производит работу с настройкой страничной адресации.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 |

seg000:07F2 mov ax, ds:word_1510 seg000:07F5 and ax, ax seg000:07F7 jnz locret_86F seg000:07FB push large 0 seg000:0801 popfd seg000:0803 mov ds:word_1510, 1 seg000:0809 mov eax, ds:dword_1514 seg000:080D xor edx, edx seg000:0810 or edx, 1 seg000:0814 and eax, 80000000h seg000:081A jz loc_825 seg000:081E or edx, 80000000h seg000:0825 loc_825: seg000:0825 cli seg000:0826 lgdt fword ptr ds:byte_1500 seg000:082B lidt fword ptr ds:byte_1508 seg000:0830 mov eax, cr0 seg000:0833 or eax, edx seg000:0836 mov cr0, eax seg000:0839 xchg bx, bx seg000:083B nop seg000:083C jmp short loc_83F |

Ну и затем осуществляется переход в защищенный режим. А вот после этого следует довольно большой участок кода, который активно манипулирует блоками данных и выполняет над ними различные арифметико-логические операции, очень похожий на код распаковки 32-битного образа bootmgr.exe (предположение). Затем идут процедуры подготовки окружения для запуска 32-битного образа. Образ распаковывается и размещается по адресу (базе) 0x400000, то есть мы видим уже классическую схему загрузки PE-файла Windows.

Заголовок размером 16 байт

Используется 16-битным блоком кода реального режима для определения параметров распаковки файла bootmgr.exe.

PE-образ размером 8192 байта неизвестного предназначения

Содержит структуру PE-заголовка. Заглушку для вывода ошибки при запуске в реальном режиме. Часть секций присутствует. Большинство секций заполнены нулями.

32-битный PE-образ bootmgr.exe

Как мы уже упоминали выше, последним найденным блоком данных был файл bootmgr.exe, правда основная проблема заключается в том, что он запакован (сжат). Поэтому, непосредственно перед изучением логики его работы, нам необходимо извлечь (и распаковать) этот файл из загрузчика bootmgr. Для выполнения извлечения и распаковки на просторах бескрайней Сети я нашел утилиту под названием bmzip, которую можно найти на странице автора тут. В моём случае распакованный файл bootmgr.exe занимал 523648 байт. А вот теперь то уже этот самый распакованный файл bootmgr.exe мы и попытаемся "подсунуть" дизассемблеру IDA.

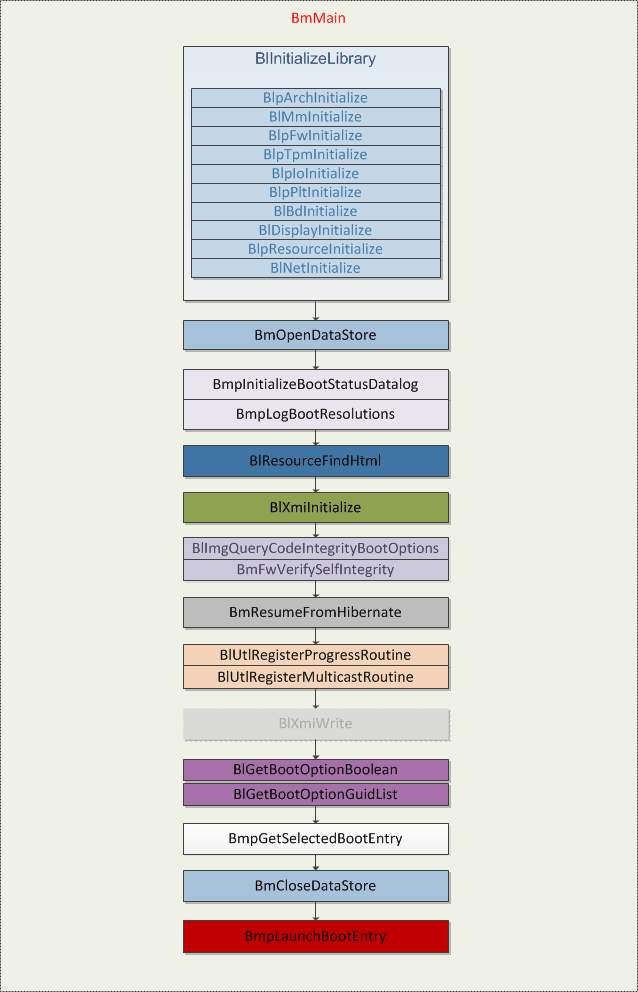

Выполнение кода bootmgr.exe начинается с основной процедуры модуля, носящей название BmMain. Процедура BmMain вызывает вложенную процедуру BlInitializeLibrary, которая предназначена для инициализации критических структур данных, таких как внутренние переменные, различные физические устройства компьютера. Эта процедура вызывает следующие подпрограммы:

- BlpArchInitialize -- инициализация таблиц дескрипторов GDT, IDT и прч.

- BlpFwInitialize -- инициализация микрокода (firmware);

- BlpTpmInitialize -- инициализация TPM;

- BlpIoInitialize --- инициализация файловых систем;

- BlpPltInitialize -- инициализация шины PCI;

- BlBdInitialize -- инициализация отладчика ядра;

- BlDisplayInitialize -- инициализация консоли;

- BlpResourceInitialize -- инициализация внутренней секции ресурсов .rsrc;

- BlNetInitialize -- Инициализация сети;

Далее:

- на этапе окончания подготовки рабочей среды вызывается процедура BmpInitializeBootStatusDatalog: она записывает состояние загрузки в файл bootstat.dat.

- Исполняется BmpLogBootResolutions.

- Исполняется BlResourceFindXml, которая отвечает за поиск и распаковку файла bootmgr.xsl из ресурсной секции .rsrc. Заданный файл содержит параметры меню загрузки.

- Исполняется BlXmiInitialize: ожидает выбора пользователя (ввод с клавиатуры), либо инициализирует загрузку загрузочной записи, если она единственная.

- Исполняется BlImgQueryCodeIntegrityBootOptions: Проверяет корректность записей загрузки и загружаемых образов.

- Исполняется BmFwVerifySelfIntegrity: проверяет собственную целостность. Для отключения проверки целостности модулей используется функция ImgpValidateImageHash.

- Исполняется BinResumeFromHibernate: проверяет статус гибернации, если находит, то вызывает winresume.exe.

- Исполняется BlUtlRegisterProgressRoutine: процедура проверки/изменения этапа выполнения процесса загрузки.

- Исполняется BlUtlRegisterMulticastRoutine: процедура проверки/изменения этапа выполнения сетевой загрузки.

- Исполняется BlGetBootOptionBoolean: загружает опции приложений из файла BCD.

- Исполняется BlGetBootOptionGuidList: получение списка GUID-идентификаторов из BCD;

- Исполняется BmpGetSelectedBootEntry: получение выбранной записи загрузки из BCD;

- Исполняется BmCloseDataStore: закрытие BCD-файла;

После определения [выбранной/заданной] записи загрузки вызывается процедура BmpLaunchBootEntry, которая и загружает образ, ассоциированный с записью. В основной ветке кода, на завершающей стадии работы, bootmgr.exe проводит загрузку, проверку целостности и передачу управления на модуль следующей стадии загрузки операционной системы - winload.exe.

В Windows Vista не было скрытого раздела. Он появился в Windows 7 и создан для защиты загрузочных файлов от пользователя.

спасибо, проверил, действительно стоящее замечание. исправил.

После установки удалил раздел 100 Мб - Windows перестает загружаться. Восстановил с помощью Acronis - заработало. Разметил винчестер так, что место отсутствует, и переустановил Windows. Файл BootMGR оказался в корне системного раздела. Теперь всегда так делаю. Кстати, в Windows 10 уже 350 Мб

что, серьезно? то есть скрытый раздел не создается а система при установке размещает bootmgr уже на существующем единственном системном разделе, на который впоследствии переписывается и директория \Windows?

Ну, да.... Было купил нетбук б.у. на котором был такой "скрытый" раздел на диске "зарезервировано системой" 100 МБ - из чего понял, что стояла видимо Win 7 (с завода изготовителя нетбука).

Перераспределил винчестер на два раздела, и так, что места не осталось для ещё одного, хоть и маленького раздела.

То бишь, эти два раздела забрали под себя всё дисковое пространство.

Потом на диск D поставил Win XP, а на диск С - Win 8. Никакого "зарезервированного системой" раздела естественно не появилось и все системные (загрузочные) файлы Win 8 легли в диск С.

----

Интересная у Вас инфа... хотелось бы продолжения в том же русле... И к примеру, интересует вопрос: непосредственно перед выключением, когда уже отключается даже ведение журнала - какой то процесс в последние тройку секунд всё время переписывает файл BCD. Забрал себе права, остальным только чтение и выполнение. В свойствах файла ставлю галочку Только чтение. Перезагружаюсь.... Проверяю файл BCD: галочка Только чтение снята и изменено время Изменения файла - оно и равно примерно за тройку секунд (может побольше, десяток...два секунд - точно не мог измерить) до выключения (рестарта БИОС - если перезагрузка).

Как вычислить какой процесс, перед перезагрузкой (выключением) меняет файл BCD ? И при этом игнорирует выставленные на файл Права.

---

С веткой реестра: HKEY_LOCAL_MACHINE\BCD00000000 - аналогичный полтергейст. Там даже круче - обратно меняется Владелец ветки, а меня из групп допуска и вовсе выкидывают.

Опять забираю себе Права - перезагружаюсь - меня в этой ветке уже нет (хотя я единственный Админ на этом буке). Система это всё игнорирует - Владельца, Права допуска.... возвращает всё обратно. Но ведь это тоже какой то системный процесс делает. Вопрос: какой ? В полтергейсты не верю :)

да, ситуация нетипичная.. кто может отслеживать активность непосредственно перед выключением? может стоит начать с этого: http://datadump.ru/boot-shutdown-issues-with-xbootmgr-xperf/

команда: xbootmgr -trace shutdown -traceflags BASE+CSWITCH+DRIVERS+POWER+FILE_IO_INIT -numruns 1 –stackwalk Profile+CSwitch -resultpath C:\TEMP -noprepreboot

Ну, да... Это похоже, что помогло бы найти, что за процесс такой крутой, который игнорируя Права доступа к файлу (ветке реестра) переписывает BCD... Однако мой уровень подготовки в таких делах пониже, чем того хотелось бы, хоть и стараюсь его наращивать...

Там по ссылке картинки есть... среди них картинка Services и по правой вертикали стопы процессов - насчитал 41 процесс. Какие из них могут менять файл BCD ? Или подозреваемый - всего один процесс ?

полученный отчет открываете через Windows Performance Analyzer, там в левом фрейме будет раздео storage.. при двойном щелчку на который в правом открывается дисковая активности. в правом фрейме на заголовке таблицы жмем правую кнопку мыши - выбираем path name.. начинает показывать целевой файл. но тем не менее, я не нашел там BCD. Он же не на диске C:, видимо обращение к скрытому разделу без литеры происходит по имени объекта как-то. Но эта активность в явном виде не видна.

BCD на диске С однако... Не сторонник делить винт на лишние разделы... Поэтому до установки Win 8.1, винт и разделил на 2 раздела, используя всё дисковое пространство. Соответственно Win 8 некуда было при установке девать свою загрузку (bootmgr и прочее), кроме как в диск С:\

- - -

А у Вас найдётся более "простое и элегантное решение" ?

К примеру, как запретить системе постоянно перезаписывать BCD (если уж не подменять его на DBC) ?

Кто то ведь это делает... Как то бы найти кто конкретно и малость его рихтануть.

ага, похоже обращение к скрытому разделу идет через $Mft .. в качестве процесса виден System, в контексте которого скрывается функционал ядра, имхо + драйвера.

Собственно ближайшая цель раскопок:

запретить системе менять файл BCD (либо ветку реестра HKEY_LOCAL_MACHINE\BCD00000000 - не могу понять, что из них меняется, а что лишь следствие этого изменения), что бы при перезагрузке ЭВМ (либо вкл/выкл) настроенное меню под Windows 7 не менялось (периодически) на восьмёрошное с целью предоставить мне выбор других действий - мне это не требуется. А потребуется - F8 нажму...

Идея такая: по вышеизложенной статье автора - распаковать bootmgr > найти в нём путь \boot\BCD > поменять местами две буквы в имени файла (к примеру на: DCB) - такая хитрость спасёт от проверки файла по контрольной сумме на его оригинальность - и упаковать обратно bootmgr.

Далее создать копию (к примеру на диск D) ориганального BCD, переименовать его в DCB и положить его по пути C:\boot\

Что получится (теоретически): этот хитрый крутой процесс и далее будет перезаписывать файл BCD однако в холостую - файл уже не будет являться данными загрузки. Эти данные будут считываться с файла DCB, который менять будет уже некому... Цель будет достигнута.

---

Вообще говоря далёк от мысли, что это МС беспокоится о безопасности пользователей в плане усложнения внедрения зловредов в ОС Windows вообще и в загрузчик в частности. Имею подозрение, что усложнение до такой степени (упаковка и далее постоянная распаковка bootmgr - как это следует из статьи автора) это не что иное, как первый этаж многоэтажной защиты от взлома ОС Windows.

имхо, Вы выбрали не самое простое решение. для того, что бы отключить взаимодействие (частично) с BCD, придется пропатчить ядро, поскольку именно в контексте процесса System (PID:4) работают функции из bootmgr/Winload/ntoskrnl по работе с файлом BCD. а переименование приведет к непредсказуемым последствиям, скорее всего по отказу в загрузке/завершении.. Надо искать более простое и элегантное решение.

Ваша мысль понятна, однако теоретически - чисто по логике не вижу никаких последствий (типо отказа в загрузке/завершении либо других), ибо ,при подмене на DBC, все , кроме bootmgr, кто как либо обращаются штатно к BCD - так и будут к нему обращаться на предмет его изменения или чтения с него данных, однако процесс загрузки будет идти уже в обход BCD, с использованием неменяющегося DBC.

Вроде как в заблуждение вводится словом "подмена BCD" - речь идёт о параллельном использовании обоих файлов, но DBC только для bootmgr, а штатный BCD - для всех остальных процессов. То бишь обоим файлам лежать рядом, в одной директории.

Плохо, что тут свою опечатку не отредактировать... Выше говорю об имени DCB (в опечатке DBC, хотя это и не принципиально, какие две буквы в итоге поменять местами).

ну попробуйте. путь к файлу легко виден в распакованном bootmgr. заодно и напишите о результатах, интересно на них посмотреть.

только вот распаковку и запаковку рекомендую производить при помощи BOOTMGR Recompiler v2.

Из Win XP - bootmgr_Recompiler_v2 не запустился...

Распаковал указанной прогой из Win 8.1 x64. Получился с неё файл bootmgr_mod.

Открыл этот файл HEX-редактором HEX Workshop Version 2.54 x32.

Цепь boot\BCD прога не нашла (и только BCD - тоже).

- - -

Так же и при открытии в WinHex 10.47

- - -

Каким HEX-Editor_ом открыть, который увидит эту цепь ?

открывайте его в Hex Editor Neo, например.. необходим редактор с поддержкой Unicode (UTF), поскольку строки все в нем.

Из экспериментов ранее: забрал Права себе, остальным Чтение (что бы система видела, что оригинальный файл имеется, но не могла его выполнить) файлам:

C:\Windows\System32\bcdedit.exe - Редактор данных конфигурации загрузки

C:\Windows\System32\BCDboot.exe - Используется для создания или восстановления среды загрузки,

расположенной в активном системном разделе

C:\Windows\System32\bootcfg.exe - Перечисление или изменение параметров загрузки.

C:\Windows\System32\bootsect.exe - Средство управления загрузочным сектором

C:\Windows\bfsvc.exe - Утилита обслуживания файла загрузки

-----

Не найден в моей версии Windows 8.1 файл:

bootrec.exe - Служит для исправления ошибок, связанных с повреждением загрузчика и,

как следствие, невозможностью запуска операционных систем Windows 7

-----

Результат отрицательный - система всё равно файл BCD переписывает при каждой перезагрузке.

При этом изменённые мной Права на эти файлы сохраняются (кроме BCD - атрибут только чтение система молча снимает и периодически изменяет сам файл. Дата и время файла изменяются постоянно, при каждой перезагрузке или вкл/выкл).

NEO на Win 8 почему то не встал - установка прерывается в самом почти начале, без каких либо сообщений...

Поставил HxD HEX Editor. Символьный поиск BCD - не найдено. Вбил тогда в поиск последовательность hex: 42 43 44

- не найдено.

Вариантов тогда вижу два:

1) в Win 8.1 bootmgr если и использует BCD - то не напрямую, а через какого то посредника.

2) искомая цепь к файлу C:\boot\BCD в bootmgr присутствует, но зашифрована (к примеру через политерное присвоение некоей переменной, по самому примитивному если, типо: Menu=ctr$42+ctr$43+ctr$44).

- - -

Ветка вроде не особо предназначена для общения... Буду рад с желающими продолжить эту тему через ВКонтакте (https://vk.com/id112809732) или как то ещё, где можно пообщаться.

Цепь Boot\BCD присутствует, только там между буквами 00 выставлено: ищите 4200430044

Извиняюсь, что поздно ответил.